_例のドコモ口座事件に関してマスコミで喧伝されているのが「セキュリティの甘い地方銀行が狙われた」というキーワードです。このキーワードには

- 地方銀行は一般に(大手銀行よりも)セキュリティが甘いので狙われた

- 地方銀行にはセキュリティが甘いところがあるので狙われた

_の二つの解釈ができ、マスコミは当然ながら前者で解釈されることを狙って庶民の不安を煽るわけです。

_しかし…地方銀行って本当に(大手銀行に比して)セキュリティが甘いのか? と言うと…以前からアカウントアグリゲーションサービス(以下、適宜AASと略します)を活用している筆者としては疑問に思います。そこで、今回は銀行とPFM事業者(Personal Financial Managementの略。ここではAASを提供している事業者)との間でどのようにセキュリティを確保してきたか、その変遷を解説したいと思います。

1.初期のアカウントアグリゲーションサービスと銀行のセキュリティ

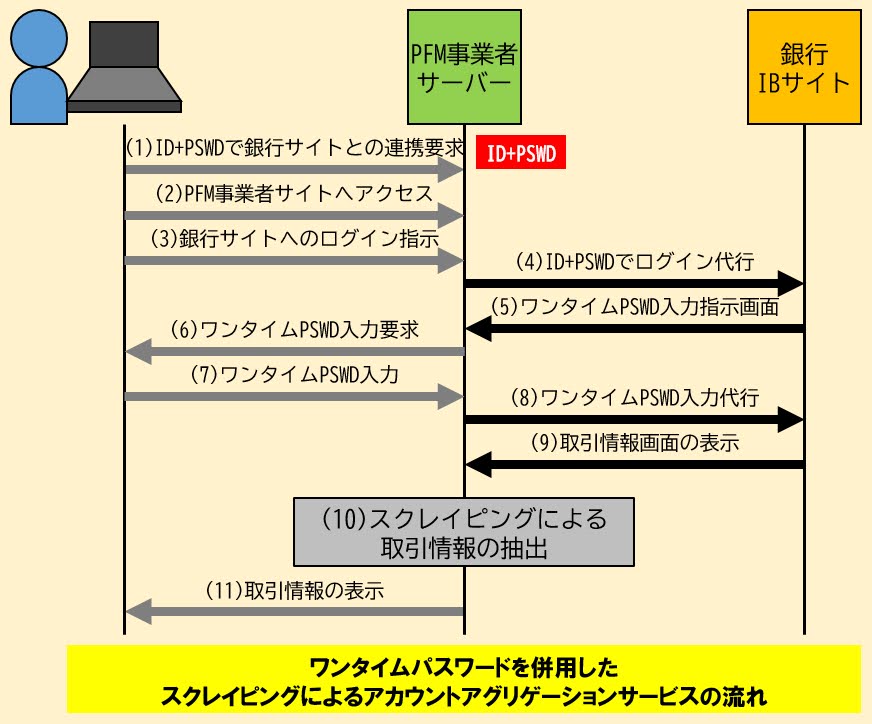

_今から10年以上前から、NTT CommunicationsのAgurippa(MSN残高照会サービスはこれをベースに提供されていた)やMoneylookが提供していたアカウントアグリゲーションサービスの流れを↓に示します。マネーフォワードME・Zaim・Moneytreeも最近まで、2020年3月にサービス停止したKakeibon、2020年4月に銀行との連携を取りやめたDr.Walletもこの方式が主流でした。

_一般ユーザーは、PFM事業者に自分のインターネットバンキング(IB)のIDとパスワードを登録します。PFM事業者はユーザーに成り代わって銀行のIBサイトにアクセスし、中を巡回してユーザーの銀行口座の残高や取引明細といった「口座情報」の画面を取得。その画面に表示されている雑多な情報の中から肝心な情報をスクレイピングという技術で抽出してPFM事業者のサーバーに蓄積します。ユーザーがPFM事業者のサイトにアクセスしてきた際に、その口座情報をユーザーに開示するわけです。

_この方式の問題は、とにかく、PFM事業者にユーザーの財産に直結するID+パスワードという超絶にヤバっちい情報を預ける、という点にあります。PFM事業者の内部に裏切り者がいたら? PFM事業者のサーバーがハッキングされたら? ということで、PFM事業者から情報が流出した場合の被害が甚大になることが懸念されたわけです。そのため、アカウントアグリゲーションサービスは危ないから使うな! という主張をする人も珍しくありませんでした。

_銀行側は、AASの存在に関わらず、自分のIBサイトから情報が流出するリスクがあったので、いわゆる不正引き出しの対策としては、

-

振込操作の際に、ユーザーに提供している乱数表カードの数字を入力させる

(これまでに振り込んだことの無い口座への振込の際に限る場合もあった) - 一日または一回の振込額に制限を設ける

_また、有名な新生銀行の例では、IBサイトへのログイン時に乱数表の入力を求めるという稀有な仕様のため、PFM事業者側はAASの口座連携の初期設定時に乱数表の全項目をユーザーに入力させるというとんでもないことを要求して物議を醸しました。新生銀行側は自分の側ではセキュリティレベルを最高度に上げたつもりでも、利便性を求めるユーザー側はそれでは困ってしまいますね。

2.ワンタイムパスワードの普及

_乱数表カードは、ユーザーが管理しなければならない物品が増えるほか、実はそんなにセキュリティレベルが高いわけでもない(1~2桁の入力値では偶然ヒットするリスクが大きい)ため、数年で廃れました(まだ使っているところもありますが、IBサイトにログインするたびに"もうやめろ"と言われるはずですよ)。その代替に各銀行が導入したのがワンタイムパスワードです。この方式にはいくつか種類があって、

- 時刻をキーに生成した6桁の数字を1分間隔で表示するデバイスをユーザーに配布する

- カード型

- トークン型

- スマホアプリ型

- ユーザーがIBサイトに事前に登録したメールアドレスにメールを送付する、あるいは登録されている電話番号にショートメッセージを送信する

- そのメールまたはメッセージにワンタイムパスワードが記載されている

- そのメールまたはメッセージに記載されているリンク先のサイトにアクセスする(リンク先のアドレスがパスワードの役割をする)

_このようなものがあり、複数を併用している場合もあります。カード型・トークン型は電池寿命が5年程度なので、導入初期にユーザーに配布されたものから交換時期が来ている個体も出始めているでしょう。

_ワンタイムパスワードは、IBサイトの中でできる操作のうち、振込や振込上限額の変更といった重要操作の際に入力を求めるのが通例ですが、筆者が口座を持っている地方銀行には、IBサイトへのログイン時に入力を要求するところがありました。そのようなIBサイトにAASでアクセスする手順は↓のようになります。

_このように、各段に手順が増えます。また、この方式は、PFM事業者のサーバーが任意のタイミングでIBサイトにアクセスに行けない(ユーザーから見ると「何も操作していなくてもAASが勝手に口座情報をゲットしておいてくれる」という具合にならない)という難点があります。

_というわけで、この方式はAASと相性が悪いため、前述の地方銀行では、後にログインの際にワンタイムパスワードの入力を求めるか求めないか をユーザーに選択させるようになりました。大手銀行では、いつもIBサイトにアクセスしてくる環境とは異なる環境からのアクセスの場合に、メール送付式のワンタイムパスワード入力を求めてくるところもあります。ゆうちょ銀行は、そのようなときには、事前に登録しておいた「ユーザーしか知りえない秘密の質問の答え」を入力するよう求めてきます。はっきり言って、銀行によって対応はバラバラです。

3.銀行オープンAPIによるアカウントアグリゲーション

_これまで述べてきた、PFM事業者がユーザーのIDとパスワードを預かってIBサイトへのログインを代行する という方式は、PFM事業者のセキュリティ上のリスクとコストが巨大になります。また、ユーザーと銀行との間に、銀行と何の契約関係も無い別の会社が介在して、非常にヤバい個人情報を扱っている(銀行から見ればPFM事業者が勝手に自分のIBサイトにアクセスしてくる)という状況も問題視され、このままではいわゆるFintechの健全な発展(←官僚用語)に繋がらない、ということで2018年に銀行法が改正されました。

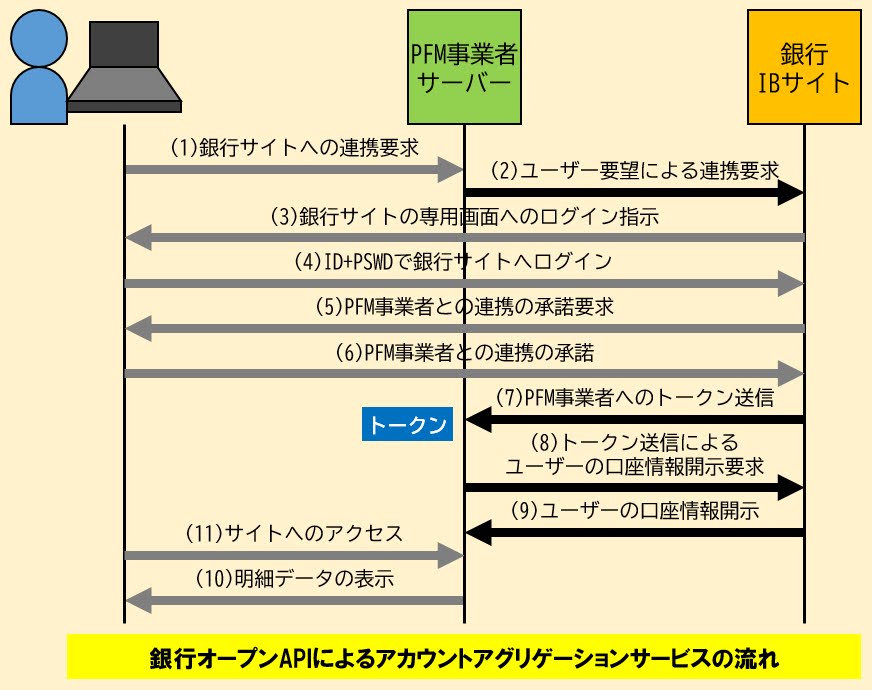

_改正銀行法では、PFM事業者が登録制の「電子決済等代行業者」と定義され、銀行のIBサイトとの接続に関する契約行為が義務化(2020年5月末まで。新型コロナウィルスの関係で9月末まで延長)されました。その接続手順を定めたのがいわゆる銀行オープンAPIです。

_このAPIでは、ユーザーと契約したPFM事業者(そう、オンライン家計簿を使うということは、PFM事業者とユーザーは契約を結んでいることになるんですよ!)がユーザーの要望により銀行のIBサイトへのアクセスを要求してきた場合、IBサイトはユーザーにログインを要求し、「〇〇〇ってPFM事業者から、アンタの口座情報にアクセスさせろって要求されてんだけど、それって本当にアンタの意思なんだろうな?」という問い合わせをしてきます。ユーザーがこれに対して承諾すると、IBサイトはPFM事業者に対して、そのユーザーの口座情報を参照する(送金等はできない)ことができる手形(トークン)を発行します。PFM事業者は、このトークンを使ってIBサイトに期限付き(大抵は90日間)でユーザーの口座情報を取得できるわけです。この流れを図式化したのが↓です。

_この仕組みが導入されたことで、

- PFM事業者は、ユーザーのIBサイトのIDとパスワードを預かるという激ヤバなリスクを回避できる(送受信する場面すらない)

- PFM事業者は、スクレイピングという不安定な仕組みではなく、明示的にデータ構造が定義された手順でユーザーの口座情報をゲットできる

_このようなメリットが生じます。PFM事業者側しかおいしい話になっていないように見えますが、ユーザー側もPFM事業者を介してメリットを享受できます。

_この方式も、2018年5月の銀行法改正に前後して大手銀行から導入が始まりましたが、2020年になって切り換えたところもあります。地方銀行は、2019年度に導入していたところ(前述の「ログイン時にワンタイムパスワード入力を要求する銀行」です)もあり、やはり銀行によって対応が分かれています。

4.そもそも地方銀行のセキュリティの問題なのか?

_数多くの銀行を横断的に確認したわけではありませんけど、筆者が口座を持っている数行を見てきた限りにおいては、地方銀行は大手銀行よりも新機軸の導入が数ヶ月程度遅いだけで、セキュリティが甘いというのは違うのではないか、と思います。アカウントアグリゲーションサービスに対して言えば、大手銀行よりも厳しいセキュリティを課している場面すらありました。

_地方銀行=甘いセキュリティ、という図式は、今回のドコモ口座事件のキーワードの一つに地銀ネットワークサービス株式会社が提供しているWeb口振受付サービスが挙がっているために形作られているらしいのですが、公式サイトを見るに、このサービスってどう考えても収納企業の顧客の身元がはっきりしていることが大前提になっていますよね? 銀行口座から電子マネーにチャージするシステムを、既存の仕組みを活用して作ったのは慧眼であっても、その大前提を崩して、事実上匿名で口座を作れてしまうようなサービス展開を後付けで行ったドコモ側の非がやはり大きいと思います。

_ドコモ口座事件では、Web口振受付サービスを都合良く利用された地銀ネットワークサービス株式会社はそれこそ怒り心頭でしょう。まさかこのシステムがキャッシュレス決済の事業拡大に使われるなんて、全く想像もしていなかったのではないでしょうか?

_セキュリティを高める努力ってのは、それこそ今回述べたアカウントアグリゲーションサービスのように、10年以上の時間をかけ、法改正をしてまで続けてきたものもあります。今回の事件は、急拡大する事業には注意せよ、という痛い教訓ですね。